Vinkkejä tietokoneesi suojaamiseen Thunderspy-hyökkäykseltä

Thunderbolt on (Thunderbolt)Intelin(Intel) kehittämä laitemerkin käyttöliittymä . Se toimii liitäntänä tietokoneen ja ulkoisten laitteiden välillä. Vaikka useimmissa Windows - tietokoneissa on kaikenlaisia portteja, monet yritykset käyttävät Thunderboltia(Thunderbolt) yhteyden muodostamiseen erityyppisiin laitteisiin. Se tekee yhteyden muodostamisesta helppoa, mutta Eindhovenin teknillisen yliopiston (Eindhoven University)tutkimuksen(Technology) mukaan Thunderboltin(Thunderbolt) takana oleva tietoturva voidaan rikkoa käyttämällä Thunderspy -tekniikkaa . Tässä viestissä jaamme vinkkejä, joiden avulla voit suojata tietokoneesi Thunderspyltä(Thunderspy) .

Mikä on Tunderpy(Tunderspy) ? Kuinka se toimii?

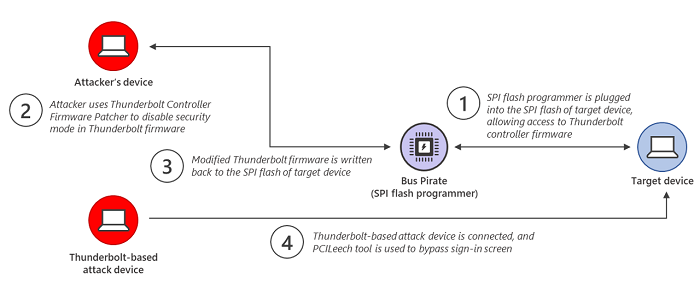

Se on salahyökkäys, jonka avulla hyökkääjä voi käyttää suoran muistin käytön ( DMA ) toimintoja laitteiden vaarantamiseksi. Suurin ongelma on, että jälkeä ei ole jäljellä, koska se toimii ilman haittaohjelmia tai linkkisyöttiä. Se voi ohittaa parhaat tietoturvakäytännöt ja lukita tietokoneen. Joten miten se toimii? Hyökkääjä tarvitsee suoran pääsyn tietokoneeseen. Tutkimuksen mukaan se vie alle 5 minuuttia oikeilla työkaluilla.

Hyökkääjä kopioi lähdelaitteen Thunderbolt Controller Firmwaren(Thunderbolt Controller Firmware) laitteelleen. Se käyttää sitten laiteohjelmiston korjausohjelmaa ( TCFP ) poistaakseen Thunderbolt - laiteohjelmistossa pakotetun suojaustilan käytöstä. Muokattu versio kopioidaan takaisin kohdetietokoneelle Bus Pirate -laitteella. Sitten Thunderbolt -pohjainen hyökkäyslaite yhdistetään hyökkäyksen kohteena olevaan laitteeseen. Sitten se lataa PCILeech-(PCILeech) työkalun avulla ydinmoduulin, joka ohittaa Windowsin(Windows) kirjautumisnäytön.

Joten vaikka tietokoneessa olisi suojausominaisuuksia, kuten Secure Boot , vahva BIOS ja käyttöjärjestelmän tilien salasanat sekä käytössä oleva täysi levyn salaus, se ohittaa kaiken.

VINKKI(TIP) : Spycheck tarkistaa, onko tietokoneesi alttiina Thunderspy-hyökkäykselle .

Vinkkejä suojautumiseen Thunderspyltä

Microsoft suosittelee(recommends) kolmea tapaa suojautua nykyaikaiselta uhalta. Joitakin näistä Windowsin sisäänrakennetuista ominaisuuksista voidaan hyödyntää, kun taas jotkin pitäisi ottaa käyttöön hyökkäysten lieventämiseksi.

- Suojatun ytimen PC-suojaukset

- Ytimen DMA-suojaus

- Hypervisor-suojattu koodin eheys ( HVCI )

Kaikki tämä on kuitenkin mahdollista suojatun ytimen PC:ssä. Et yksinkertaisesti voi käyttää tätä tavallisessa tietokoneessa, koska laitteistoa ei ole saatavilla, joka voi suojata sen hyökkäyksiltä. Paras tapa selvittää, tukeeko tietokoneesi sitä, on tarkistaa Windowsin suojaussovelluksen (Windows Security)Devic Security -osa .

1] Suojatun ytimen PC-suojaukset

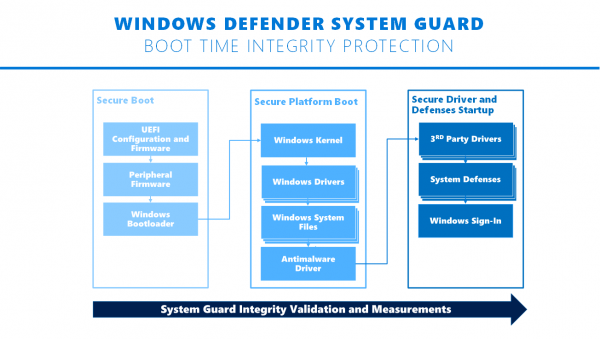

Windows Security , Microsoftin sisäinen tietoturvaohjelmisto, tarjoaa Windows Defender System Guardin ja virtualisointiin perustuvan suojauksen. Tarvitset kuitenkin laitteen, joka käyttää suojattuja ydintietokoneita(Secured-core PCs) . Se käyttää nykyaikaisen prosessorin(CPU) juurtunutta laitteistosuojausta käynnistääkseen järjestelmän luotettavaan tilaan. Se auttaa vähentämään haittaohjelmien yrityksiä laiteohjelmistotasolla.

2] Ytimen DMA-suojaus

Windows 10 v1803 :ssa käyttöön otettu ytimen DMA(Kernel DMA) -suojaus varmistaa, että ulkoiset oheislaitteet estävät suoran muistin käytön(Memory Access) ( DMA ) hyökkäyksiä käyttämällä PCI - hotplug-laitteita, kuten Thunderboltia(Thunderbolt) . Se tarkoittaa, että jos joku yrittää kopioida haitallista Thunderbolt -laiteohjelmistoa koneelle, se estetään Thunderbolt - portin kautta. Jos käyttäjällä on kuitenkin käyttäjätunnus ja salasana, hän voi ohittaa ne.

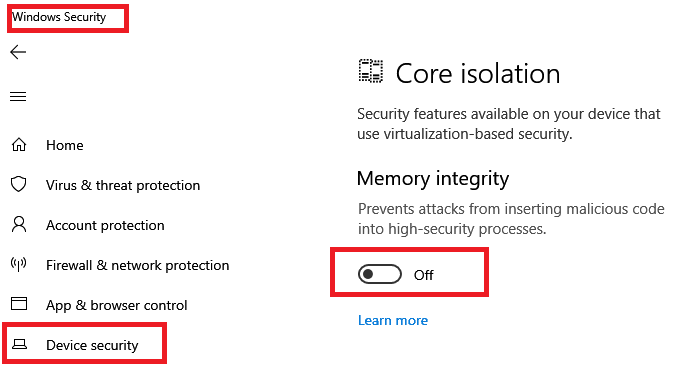

3] Kovettumissuojaus (Hardening)Hypervisor-suojatulla(Hypervisor-protected) koodin eheydellä ( HVCI )

Hypervisor-suojatun koodin eheyden tai HVCI: n tulee olla käytössä Windows 10 :ssä . Se eristää koodin eheyden alijärjestelmän ja varmistaa, ettei Microsoft ole vahvistanut ja allekirjoittanut ydinkoodia(Kernel) . Se varmistaa myös, että ytimen koodi ei voi olla sekä kirjoitettavaa että suoritettavaa, jotta varmentamaton koodi ei toimi.

Thunderspy käyttää PCILeech- työkalua ladatakseen ydinmoduulin, joka ohittaa Windowsin(Windows) kirjautumisnäytön. HVCI :n käyttäminen varmistaa, että tämä estää, koska se ei salli koodin suorittamista.

Tietoturvan tulee aina olla etusijalla tietokoneita ostettaessa. Jos käsittelet tärkeitä tietoja, erityisesti liiketoiminnassa, on suositeltavaa ostaa Secured-core PC- laitteet. Tässä on tällaisten laitteiden(such devices) virallinen sivu Microsoftin verkkosivustolla.

Related posts

Kuinka välttää tietojenkalasteluhuijaukset ja -hyökkäykset?

Mikä on etäkäytön troijalainen? Ennaltaehkäisy, havaitseminen ja poistaminen

Poista virus USB-muistitikulta komentokehotteen tai erätiedoston avulla

Rogue Security Software tai Scareware: Kuinka tarkistaa, estää, poistaa?

Mikä on Win32:BogEnt ja kuinka se poistetaan?

Mahdollisesti ei-toivotut ohjelmat tai sovellukset; Vältä PUP/PUA:n asentamista

Uuden selaimen kaivosuhan salaus, josta sinun on tiedettävä

Kuinka poistaa haittaohjelmat tietokoneesta Windows 10:ssä

Estä Drive-by-lataukset ja niihin liittyvät haittaohjelmahyökkäykset

Miten Microsoft tunnistaa haittaohjelmat ja mahdollisesti ei-toivotut sovellukset

Mikä on CandyOpen? Kuinka poistaa CandyOpen Windows 10:stä?

Virusvaroituksen poistaminen Microsoftista Windows PC:ssä

Etähallintatyökalut: riskit, uhat, ennaltaehkäisy

DLL-kaappauksen haavoittuvuuden hyökkäykset, ehkäisy ja havaitseminen

Selaimen kaappaus ja ilmaiset selaimen kaappaajan poistotyökalut

Kuinka saat tietokoneviruksen, troijalaisen, työpaikan, vakoiluohjelman tai haittaohjelman?

Mitä on kyberrikollisuus? Miten käsitellä sitä?

Mikä on IDP.Generic ja kuinka se poistetaan turvallisesti Windowsista?

Mikä on IDP.generic virus ja kuinka se poistetaan?

Kuinka käyttää Malwarebytes Anti-Malwarea haittaohjelmien poistamiseen