20 parasta WiFi-hakkerointityökalua PC:lle (2022)

Hakkeroinnilla(Hacking) , kuten sana viittaa, ei ole mitään tekemistä minkään eettisen kanssa. Hakkerointi(Hacking) on väkisin tunkeutumista jonkun järjestelmään petollisen ajattelutavan avulla hänen yksityisyytensä loukkaamiseksi tai hänen järjestelmätietojen varastamiseksi. Siitä huolimatta, jos se tehdään vihjailun ja hyväksynnän alaisena joko tietokoneverkon tai yksittäisen yksikön heikkouksien ja uhkien tunnistamiseksi jonkun verkko-ongelmien ratkaisemiseksi, sitä kutsutaan eettiseksi. Siihen osallistuvaa henkilöä kutsutaan eettiseksi hakkeriksi.

Olemme ymmärtäneet, mitä hakkerointi on, ja melkein kaikilla meillä on WiFi kotona. Mikä on "WiFi":n täysi muoto? Monille meistä lyhenne sanoista "Wireless Fidelity" on väärinkäsitys. Vaikka useimmat meistä ajattelivat niin, se on vain tavaramerkkilause, joka tarkoittaa IEEE 802.11x -standardia,(IEEE 802.11x) ja se on langaton tekniikka, joka tarjoaa nopean langattoman Internet- ja verkkoyhteyden.

Ennen kuin syvennymme, yritetään ymmärtää, että hakkerointihyökkäystä on kahta tyyppiä, nimittäin passiivinen ja aktiivinen hyökkäys sekä joidenkin muiden termien, kuten haistaminen, WEP ja WPA , käyttö.

Passiivinen hyökkäys: Se kaappaa ensin verkon datapaketit ja yrittää sitten palauttaa verkon salasanan analysoimalla paketteja, toisin sanoen ottaa tietoja järjestelmästä tuhoamatta tietoja. Se on enemmänkin seurantaa ja analysointia

Active Attack on salasanan palautusprosessissa kaappaamalla datapaketteja joko muuttamalla tai tuhoamalla nämä datapaketit, toisin sanoen, ottamalla järjestelmätiedot järjestelmästä ja sitten joko muuttamalla tietoja tai tuhoamalla ne kokonaan.

Nuuskiminen: on prosessi, jossa siepataan ja tarkastetaan tai lyhyesti sanottuna valvotaan datapaketteja käyttämällä laitetta tai ohjelmistosovellusta, jonka tarkoituksena on joko varastaa tietoja, kuten salasana, IP-osoite(IP Address) tai prosesseja, jotka voivat auttaa tunkeutujaa pääsemään verkkoon. tai järjestelmä.

WEP: on yleinen langattomien verkkojen käyttämä salausmenetelmä, joka tarkoittaa " Wireless Equivalent Privacy ", eikä sitä pidetä nykyään kovin turvallisena, koska hakkerit voivat helposti murtaa WEP - avaimia.

WPA : Toinen yleinen langattomien verkkojen käyttämä salausmenetelmä, joka tarkoittaa sanaa "WiFi Protected Access", on Wireless Application Protocol , jota ei voida helposti murtaa ja joka on turvallisin vaihtoehto, koska se vaatisi raakaa voimaa tai sanakirjahyökkäystä huolimatta jolla ei olisi mitään takeita WPA - avainten murtamisesta.

Yllä olevien terminologioiden taustalla yritetään nyt löytää parhaat WiFi-hakkerointityökalut PC:lle vuonna 2020, jotka toimivat missä tahansa käyttöjärjestelmässä, olipa kyseessä Windows , Mac tai Linux . Alla on kuvattu suositut työkalut verkon vianmääritykseen ja langattomaan salasanan murtamiseen.

20 parasta Wi-Fi-hakkerointityökalua(Best Wifi Hacking Tools) PC:lle (2020)

1. Aircrack-ng

Aircrack-ng on (Aircrack-ng)C-kielellä(C-language) kirjoitettu, hyvin tunnettu, ilmainen langaton salasanojen murtoohjelmisto . Tämä ohjelmisto keskittyy pääasiassa vaiheittaiseen menetelmään salasanan seurantaan, hyökkäämiseen, testaamiseen ja lopulta murtamiseen. Tämä sovellus käyttää tavallista FMS -hyökkäystä, Korek - hyökkäystä ja uutta PTW -hyökkäystä optimoimaan nopeuttaan, mikä tekee siitä tehokkaan WiFi - murtotyökalun.

Se toimii ensisijaisesti Linux - käyttöjärjestelmässä ja tukee Windows- , OS X- , Free BSD- , NetBSD- , OpenBSD- ja jopa Solaris- ja eComStation 2 -käyttöjärjestelmiä. Sovellus tukee myös muita langattomia sovittimia, kuten Live CD- ja VMWare- kuvia. VMWare -otoksen käyttäminen ei vaadi paljon asiantuntemusta ja tietoa , mutta sillä on tiettyjä rajoituksia; se toimii rajoitetun joukon käyttöjärjestelmiä kanssa ja tukee rajoitettua määrää USB - laitteita.

Tällä hetkellä englanninkielinen sovellus käyttää datapaketteja murtaakseen 802.11b-verkon WEP- ja WPA-PSK- avaimet. Se voi murtaa WEP -avaimia käyttämällä FMS - hyökkäystä, PTW - hyökkäystä ja sanakirjahyökkäyksiä. WPA2-PSK :n murtamiseen se käyttää sanakirjahyökkäyksiä. Sovellus keskittyy Toistohyökkäyksiin(Replay) , todennuksen poistamiseen, väärennettyihin tukiasemeihin ja paljon muuta. Se tukee myös tietojen vientiä tekstitiedostoon.

Tämä ohjelmisto voidaan ladata linkin http://www.aircrack-ng.org/ kautta, ja parasta on, että jos et osaa käyttää ohjelmistoa, sinulla on saatavilla online-opetusohjelmia, jotka yritys tarjoaa on suunnitellut tämän ohjelmiston, jossa voit oppia asentamaan ja käyttämään langattomien salasanojen murtamista.

Download Now2. WireShark

Wireshark Hacking Tool on avoimen lähdekoodin ilmainen datapakettianalysaattori ja verkkomenettelyjen analysointiohjelmisto. Se on yksi parhaista wifi-hakkerointityökaluista, joka on erittäin suosittu Windows - käyttäjien(users) keskuudessa . Tämän työkalun avulla voit ymmärtää verkossasi tapahtuvan minuutin tai mikroskooppisella tasolla. Sitä käytetään verkon vianetsintään ja analysointiin, ohjelmistojen kehittämiseen ja viestintämenetelmiin. Sitä voidaan käyttää myös kasvatustyössä.

Tämän ohjelmiston avulla voit tarkastaa ja analysoida joko online- tai offline-tilassa satoja protokollia ja saada parhaat tulokset. Se ei voi vain analysoida langatonta dataa, vaan se voi myös poimia ja lukea tietoja Bluetoothista(Bluetooth) , Ethernetistä(Ethernet) , USB :stä , Token Ringistä(Token Ring) , FDDI :stä , IEEE 802.11 :stä , PPP/HDLC :stä , ATM :stä , kehysreleestä(Frame) jne. analysointia varten.

Tämä työkalu tukee useita käyttöjärjestelmiä, ja sitä voidaan käyttää Windows- , Linux- , Mac OS- , Solaris- , FreeBSD- , NetBSD- ja paljon muuta. Monet kaupalliset organisaatiot, voittoa tavoittelemattomat yritykset, valtion virastot ja oppilaitokset käyttävät sitä olemassa olevana tai tosiasiallisena standardina eri protokollien yksityiskohtaiseen tarkasteluun.

Se voi selata kaapattua dataa käyttämällä TTY-tilan TShark-(TTY-mode TShark) apuohjelmaa tai graafista käyttöliittymää(Graphical User Interface) ( GUI ). Se mahdollistaa viestinnän graafisten kuvakkeiden ja ääniosoittimien kautta, mutta se ei käytä tekstipohjaista käyttöliittymää, tekstinavigointia tai kirjoitettuja komentotunnisteita.

Siinä on rikas Voice over Internet Protocol eli VoIP -analyysi tai normaalisti puhelinpalvelu Internetin(Internet) kautta , mikä on mahdollista, jos sinulla on hyvä Internet-yhteys. Tämä auttaa sinua välttämään puhelun paikallisen puhelinyhtiön tornin kautta, joka veloittaa samasta puhelusta enemmän kuin VoIP -puhelu.

WireShark tunnetaan myös tehokkaimmista näyttöominaisuuksistaan, ja se voi myös siepata gzip-pakatut tiedostot ja purkaa ne tietokoneohjelman ajon aikana keskeyttämättä tai häiritsemättä jo käynnissä olevaa ohjelmaa.

Sovellusta voidaan käyttää myös monien protokollien, kuten IPsec , ISAKMP , Kerberos , SNMPv3 , SSL/TLS , WEP ja WPA/WPA2 , salauksen purkamiseen . Sovelluksen avulla voit myös käyttää erilaisia värikoodeja tietopakettiluetteloosi nopean ja helppokäyttöisen analyysin saamiseksi.

Se tukee myös tietojen vientiä tekstitiedostoon, PostScript- , CVS- tai XML -tiedostoon . WireShark -(WireShark) hakkerointityökalua pidetään parhaana työkaluna hyvin toimivien datapakettien analysointiin ja linkin käyttämiseen – https://www. wireshark.org/ voit ladata tämän työkalun käyttöösi.

Download Now3. Kain & Abel

Cane & Abel on toinen suosittu ohjelmisto työkaluluettelossa (Abel)Wi(Wifi) -Fi-salasanan palauttamiseksi , mikä on yksinkertaisesti pehmeämpi tapa käyttää sanaa hakkerointi. Se on nimetty Aadamin(Adam) ja Eevan(Eve) lasten mukaan , mikä on työkalun kehittäjien mielenkiintoinen tapa nimetä. Kiinnostava nimi, eikö? Jätetään kuitenkin nimeäminen kehittäjien viisaudelle ja jatketaan eteenpäin.

Tätä työkalua käytetään eri Microsoft-käyttöjärjestelmän(Microsoft OS) versioissa, ja se käyttää erilaisia tekniikoita tutkimalla ja analysoimalla jokaista datapakettia yksitellen ja purkaa salasanoja tai käyttämällä yksinkertaisesti raakaa voimaa, sanakirjahyökkäyksiä ja kryptausanalyysihyökkäyksiä.

Sovelluksen avulla voit myös tutkia langattomia tietoja ja hakea langattoman verkon avaimia havaitsemalla välimuistissa olevat salasanat ja analysoimalla reitityksen suojaustietoja. Äskettäin lisätty hakkerointiominaisuus on Address Resolution Protocol tai ARP - tuki kytkettyjen LAN(LANs) -verkkojen ja MITM - hyökkäysten havaitsemiseen.

Jos tämä ei ole loppu , voit myös tallentaa Voice over Internet Protocol eli VoIP - keskusteluja käyttämällä Windowsin WiFi -hakkerointiohjelmistoa.(Windows WiFi)

Tämä on tietoturvakonsulttien, ammattimaisten penetraatiotestaajien ja kaikkien niiden käyttämä työkalu, joka aikoo käyttää sitä rakentavasti eettisiin tarkoituksiin ja olla huijaamatta ketään luvattomasta salasanasta.

Download Now4. Nmap

Nmap on yksi parhaista avoimen lähdekoodin wifi-hakkerointityökaluista Windows PC :lle . Nmapin(Nmap) lyhenne sen laajennetussa muodossa tarkoittaa Network Mapperia(Network Mapper) , joka on saatavilla Android - käyttäjille. Se suunniteltiin alkuperäisenä tarkoituksenaan skannata suuria verkkoja, vaikka se voi toimia yhtä hyvin yksittäisillä isännillä. Sitä käytetään pääasiassa verkon löytämiseen(network discovery) ja tietoturvan hallintaan.

Nmap on saatavilla ilmaiseksi Githubissa(Github) linkin https://github.com/kost/NetworkMapper avulla. Useimmat Nmap -skannerit voivat myös ladata, asentaa ja käyttää epävirallista Android Frontendia . (Android Frontend)Käyttäjä voi tarpeensa mukaan suunnitella uudelleen tai jopa muokata ohjelmistoa. Sovellus toimii hyvin älypuhelimen(Smartphone) käyttäjille sekä juurtuneilla että ei-root-laitteilla .(App)

Se tukee kaikkia tärkeimpiä tietokoneiden käyttöjärjestelmiä, kuten Linux - käyttöjärjestelmää, Windowsia(Windows) ja Mac OS X :ää . Verkon(Network) järjestelmänvalvojat ovat havainneet sen olevan erittäin hyödyllinen työkalu useisiin tehtäviin, kuten verkon inventaarioon tutustumiseen tarkistamalla verkkoa käyttävien isäntien lukumäärä, niiden tarjoamien palveluiden tyyppi ja käyttöjärjestelmän tyyppi, esim. toimintojen suorittamiseen käytettyjä käyttöjärjestelmiä.

Tätä maksutta saatavilla olevaa palvelua käytetään parhaiten verkkojen skannaukseen. Se tukee useita käyttöjärjestelmiä, kuten yllä mainittiin, ja pitää silmällä käytettävien datapakettisuodattimien/palomuurien tyyppejä ja monia muita attribuutteja/näkökohtia, kuten tiedonsiirtoa binäärien avulla HTTPS - oletuksena.

Download Now5. Metasploit

Metasploit on ilmainen, avoimen lähdekoodin tehokas hakkerointityökalu, jonka omistaa Massachusettsissa toimiva tietoturvayhtiö Rapid7 . Tämä hakkerointiohjelmisto voi testata tietokonejärjestelmien heikkouksia/herkkyyttä tai murtautua järjestelmiin. Kuten monia tietoturvatyökaluja, Metasploitia(Metasploit) voidaan käyttää sekä laillisiin että laittomiin toimiin.

Se on levinneisyystestausohjelmisto, joka on saatavilla sekä ilmaisessa että maksullisessa versiossa. Se tukee korkean tason yleiskäyttöistä Japan ese -ohjelmointikieltä nimeltä "Ruby", joka on suunniteltu Japanissa(Japan) vuonna 1990. Voit ladata ohjelmiston linkistä https://www.metasploit.com. Sitä voidaan käyttää web-käyttöliittymän tai komentokehotteen tai linkin kanssa, kuten mainittiin.

Lue myös: (Also Read:) 10 parasta Office-sovellusta Androidille tuottavuuden parantamiseksi(10 Best Office Apps for Android to Boost Your Productivity)

Metasploit -(Metasploit) työkalu tukee kaikkia keskeisiä tietokoneiden käyttöjärjestelmiä, kuten Linux- , Windows- , Mac OS- , avoin BSD- ja Solaris -käyttöjärjestelmiä . Tämä hakkerointityökalu testaa mahdolliset järjestelmän turvallisuuden kompromissit spot-tarkistuksen avulla. Se laskee luettelon kaikista verkoista, jotka suorittavat hyökkäyksiä suorittamalla tarvittavat tunkeutumistestit verkoissa ja välttelevät myös huomioimista prosessissa.

Download Now6. Kismet

Kismet on Wi-Fi-hakkerointityökalu, jota käytetään langattomien laitteiden etsimiseen ja tunnistamiseen. Arabiaksi(Arabic) sana tarkoittaa "jakoa". Kevyempinä sanoen Kismet , Intian kansalliskielellä hindi , käytetään usein, kun jotain tärkeää tulee elämääsi täysin sattumalta tai kohtalon johdosta.

Tämä työkalu tunnistaa verkot passiivisesti havaitsemalla ja paljastamalla piilotetut verkot, jos ne ovat käytössä. Teknisesti hakkeroinnin kannalta se on datapakettianturi, joka on verkko- ja tunkeutumisen havaitsemisjärjestelmä langattomille 802.11-kerroksen 2-lähiverkkoille eli 802.11a-, 802.11b-, 802.11g- ja 802.11n-liikenteelle.

Tämä ohjelmisto toimii minkä tahansa Wi(WiFi) -Fi -kortin kanssa, joka tukee tilaa ja on rakennettu asiakas/palvelin modulaariseen suunnitteluun tai kehykseen. Se tukee kaikkia käyttöjärjestelmiä, kuten Linux- järjestelmä, Windows , Mac OS , OpenBSD , FreeBSD , NetBSD . Se voi toimia myös Microsoft Windowsissa(Microsoft Windows) ja monissa muissa alustoissa. Ohjelmiston voi ladata ilman ongelmia linkin http://www.kismetwireless.net/ avulla.

Kismet tukee myös kanavahyppelyä, mikä tarkoittaa, että se voi jatkuvasti vaihtaa kanavasta toiseen ilman ohjelmiston käyttäjän määrittämää järjestystä. Koska viereiset kanavat menevät päällekkäin, se mahdollistaa useamman datapaketin sieppaamisen, mikä on tämän ohjelmiston lisäetu.

Download Now7. NetSparker

NetSparker on verkkosovellus, jota käytetään tietoturvaskannaukseen ja eettisiin hakkerointiongelmiin. Vedospohjaisen(Due) skannausteknologiansa ansiosta sitä pidetään erittäin tarkana heikkouksien havaitsemistekniikkana. Se on helppokäyttöinen suojausskanneriohjelmisto, joka löytää automaattisesti herkkyyskohtia, joita voidaan hyödyntää vaarantaakseen käyttäjän arkaluonteiset tiedot.

Se löytää helposti heikkouksia, kuten SQL Injection , XSS tai Cross-Site Scripting ja Remote File Inclusions sekä muut verkkosovellukset, verkkopalvelut ja verkkosovellusliittymät(APIs) . Joten ensimmäinen asia, sinun on ensin suojattava verkkotoimintasi NetSparkerin(NetSparker) avulla .

Se voi selata kaikkia moderneja ja mukautettuja verkkosovelluksia riippumatta niiden käyttämästä alustasta tai tekniikasta. Sama koskee verkkopalvelimiasi riippumatta siitä, käytätkö Microsoft ISS : ää(Linux) tai Apachea(Apache) ja Nginxiä(Nginx) Linuxissa . Se voi skannata ne kaikkien tietoturvaongelmien varalta.

Se on saatavana kahdessa versiossa joko sisäänrakennettuna penetraatiotestaus- ja raportointityökaluna Microsoft Windows -sovelluksissa tai online-palveluna, joka mahdollistaa sen käytön tuhansien muiden verkkosivustojen ja verkkosovellusten skannaamiseen vain 24 tunnissa.

Tämä skanneri tukee AJAX- ja Java-pohjaisia sovelluksia, kuten HTML 5 , Web 2.0 ja Single Page Applications ( Single Page Applications, SPA(SPAs) :t ), jolloin tiimi voi ryhtyä nopeasti korjaaviin toimiin havaitun ongelman suhteen. Lyhyesti sanottuna se on erinomainen työkalu kaikkien tuhansien verkkosivustojen ja sovellusten tietoturvariskien voittamiseksi nopeasti.

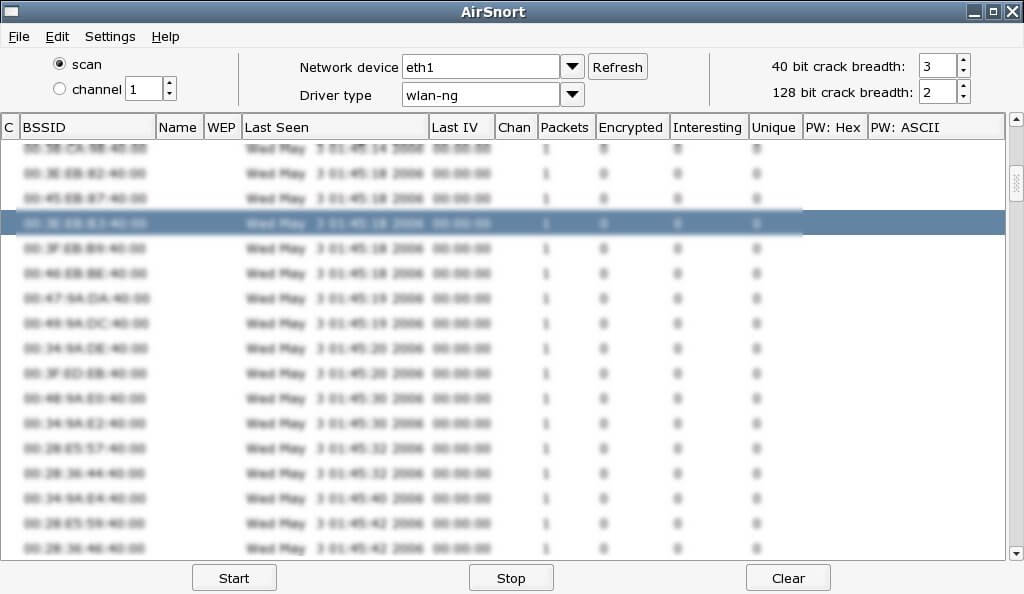

Download Now8. Airsnort

AirSnort on toinen suosittu langattoman lähiverkon(LAN) tai WiFi - salasanan murtamiseen tarkoitettu ohjelmisto. Tämä Blake Hegerlen(Blake Hegerle) ja Jeremy Bruestlen(Jeremy Bruestle) kehittämä ohjelmisto tulee ilmaiseksi Linux- ja Windows - käyttöjärjestelmissä. Sitä käytetään WiFi 802.11b -verkon WEP Keys/encryption tai salasanan salauksen purkamiseen.

Tämä työkalu voidaan ladata Sourceforgesta(Sourceforge) linkin http://sourceforge.net/projects/airsnort avulla ja se toimii datapakettien kanssa. Se kaappaa ensin verkon datapaketit ja yrittää sitten palauttaa verkon salasanan analysoimalla paketteja.

Toisin sanoen se suorittaa passiivisen hyökkäyksen eli toimii yksinkertaisesti tarkkailemalla tiedon siirtoa ja yrittää saada tietoa tai kvantifioida salaus- tai salasanaavaimet vastaanotettuaan riittävän määrän datapaketteja tuhoamatta tietoja. Se on selkeästi tiedon seurantaa ja tunnistamista.

AirSnort on yksinkertainen työkalu WEP - salasanojen murtamiseen. Se on saatavilla GNU :n yleisellä julkisella lisenssillä ja on ilmainen. Vaikka ohjelmisto on toimiva, mutta sitä ei ole enää ylläpidetty viimeisen kolmen vuoden aikana, lisäkehitystä ei ole tapahtunut.

Download Now9. Ettercap

Ettercap on avoimen lähdekoodin ja paras Wifi - hakkerointityökalu PC:lle, joka tukee monialustaisia sovelluksia, mikä tarkoittaa, että kun voit käyttää tiettyä sovellusta useissa tietokoneissa tai useita sovelluksia yhdessä järjestelmässä. Sitä voidaan käyttää lähiverkon "mies-in-the-middle-hyökkäykseen" eli lähiverkon kautta lähetetty data lähetetään myös jokaiseen lähiverkkoon (LAN)kytkettyyn(Local) laitteeseen lähettäjän(LAN) ja vastaanottajan välillä.

Tämä hakkerointityökalu tukee erilaisia käyttöjärjestelmiä, mukaan lukien Linux , Mac OS X , BSD , Solaris ja Microsoft Windows . Tämän järjestelmän avulla voit suorittaa tietoturvatarkastuksia tarkistaaksesi mahdolliset porsaanreiät ja tukkeaksesi tietoturvavuodot ennen onnettomuuksia. Se voi myös analysoida verkkoprotokollaa tarkistamalla kaikki säännöt, jotka koskevat tiedonsiirtoa kaikkien samassa verkossa olevien laitteiden välillä niiden suunnittelusta tai sisäisestä prosessista riippumatta.

Tämä työkalu mahdollistaa mukautetut laajennukset tai lisäosat, jotka lisäävät ominaisuuksia jo olemassa olevaan ohjelmistoon tavanomaisten tarpeidesi ja vaatimusten mukaisesti. Se mahdollistaa myös sisällön suodatuksen ja HTTP SSL -suojattujen tietojen haistelemisen sieppaamalla ja tarkastamalla tiedot salasanojen, IP-osoitteiden, suojattujen tietojen jne. varastamisen estämiseksi.

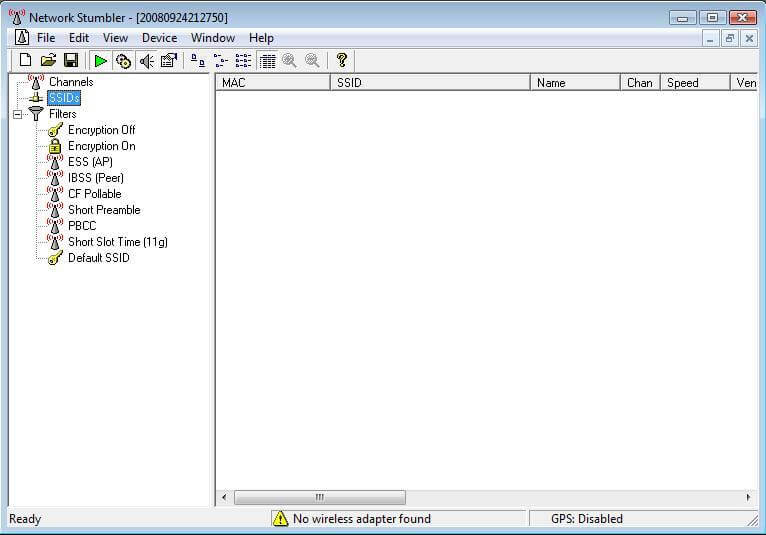

Download Now10. NetStumbler

NetStumbler , joka tunnetaan myös nimellä Network Stumbler , on hyvin tunnettu, ilmaiseksi hankittava työkalu avoimien langattomien tulopisteiden löytämiseen. Se toimii Microsoft Windows -käyttöjärjestelmissä Windows 2000:sta Windows XP :hen ja mahdollistaa langattomien 802.11a-, 802.11b- ja 802.11g-verkkojen havaitsemisen. Siinä on myös leikattu versio itsestään, joka tunnetaan nimellä MiniStumbler .

Tätä työkalua ei ole kehitetty lähes 15 vuoteen edellisen vuoden 2005 julkaisun jälkeen. Sen leikattua versiota voidaan käyttää kädessä pidettävien kulutuselektroniikan(Consumer Electronic) käyttöjärjestelmien kanssa, kuten CD-, DVD - soittimet, stereot, televisiot(TVs) , kotiteatterit, kämmentietokoneet tai kannettavat tietokoneet ja muut ääni- ja videolaitteet.

Kun suoritat työkalun, se alkaa automaattisesti skannata langattomia verkkoja ympärilläsi, ja kun se on valmis; näet täydellisen luettelon lähistöllä olevista verkoista. Siksi sitä käytetään pohjimmiltaan wardrivingiin, joka on prosessi WiFi -verkkojen kartoittamiseksi paikallisesti määritellyllä alueella ja joka tunnetaan myös tukipisteiden kartoittamisena.

Tämän työkalun avulla voit myös havaita luvattomat tukiasemat määritetyllä ongelma-alueella. Se auttaa myös löytämään paikkoja, joissa verkko on heikko, ja se voi myös tukea verkkokokoonpanojen, kuten Linuxin(Linux) , Mac OS X :n , BSD :n , Solariksen(Solaris) , Microsoft Windowsin(Microsoft Windows) ja monien muiden, tarkistamista.

Tämän hakkerointiohjelmiston haittapuolena on, että se on helposti havaittavissa millä tahansa langattomalla tunnistusjärjestelmällä tai laitteella, jos se työskentelee lähistöllä, eikä tämä työkalu myöskään toimi tarkasti uusimman 64- bittisen(Bit) käyttöjärjestelmän kanssa. Lopuksi työkalun voi ladata linkistä http://www.stumbler.net/ sen käytöstä kiinnostuneille.

Download Now11. Kiuwan

Tämä on vastuuskanneriohjelmisto, joka kartoittaa langattomien verkkojen aliskannausalueen ja sieppaa ne päästäkseen käsiksi salasanojen, IP-osoitteiden ja muiden tietojen hakkeroimiseen/varastamiseen. Kun kyseiset verkostot on tunnistettu, se alkaa automaattisesti toimia näiden vastuiden korjaamiseksi.

Työkalu palvelee myös Integrated Development Environment -ohjelmistoa, joka tarjoaa käyttäjille kattavat mahdollisuudet suorittaa erilaisia toimintoja, kuten koodin muokkausta, virheenkorjausta, tekstin muokkausta, projektin muokkausta, tulosteiden katselua, resurssien valvontaa ja monia muita. IDE - ohjelmat, esim. NetBeans , Eclipse , IntelliJ , Visual studio, Webstorm , Phpstorm jne. auttavat antamaan palautetta ohjelmistokehityksen aikana.

Kiuwan tarjoaa myös kaksikymmentä programming languages like Java, C/C++, Javascript, PHP, JSP, and many more for desktops, webs, and mobile apps . Sen tiedetään täyttävän tiukimmatkin alan standardit, mukaan lukien OWASP , CWE , SANS 25 , HIPPA , WASC , ISO/IEC 25000 , PCI , ISO/IEC 9126 ja muut, joten se on erittäin suosittu työkalu.

Kiuwan -moniteknologian skannausmoottori myös Insights-työkalunsa kautta raportoi avoimen lähdekoodin komponenttien langattomien verkkojen heikkouksista lisenssien noudattamisen hallinnan lisäksi. Tämä koodin tarkistustyökalu tarjoaa ilmaisen kokeiluversion ja kertakäyttöisen hakkereille kertaluonteisen hakkereiden hintaan. Monista mainituista syistä sitä pidetään yhtenä alan johtavista hakkerointityökaluista.

Download Now12. Nikto

Nikto on toinen avoimen lähdekoodin verkkoskannerin hakkerointityökalu, joka suorittaa kattavia testejä tiettyjä verkkopalvelimia tai etäisäntiä vastaan. Se skannaa useita kohteita, kuten 6700 mahdollisesti vaarallista tiedostoa, moniin vanhentuneisiin palvelimiin liittyvät ongelmat ja monien palvelimien versiokohtaiset ongelmat.

Tämä hakkerointityökalu on osa Kali Linux -jakelua, jossa on yksinkertainen komentorivikäyttöliittymä. Nikto mahdollistaa konfiguraatioiden, kuten HTTP -palvelinvaihtoehtojen tai asennettujen web-palvelimien ja ohjelmistojen tunnistamisen, tarkistuksen. Se havaitsee myös oletusasennustiedostot, kuten useat hakemistotiedostot, ja päivittää usein automaattisesti skannauskohteet ja laajennukset.

Työkalu sisältää monia muita tavallisia Linux - jakeluja, kuten Fedora , ohjelmistoarsenaalissaan. Se suorittaa myös Cross-Site Scripting -herkkyystestin tarkistaakseen, saako epäluotettava ulkopuolinen lähde ruiskuttaa haitallista koodiaan käyttäjän verkkosovellukseen hakkeroidakseen hänen WiFi -verkkonsa .

Lue myös: (Also Read:) 3 tapaa jakaa Wi-Fi-yhteys paljastamatta salasanaa(3 Ways to Share Wi-Fi Access without revealing Password)

Se suorittaa myös sanakirjapohjaisia raakoja hyökkäyksiä WiFi - hakkeroinnin mahdollistamiseksi, ja LibWhisker IDS -koodaustekniikoiden avulla voidaan välttää tunkeutumisen havaitsemisjärjestelmiä. Se voi kirjautua sisään ja integroitua Metasploit - kehykseen. Kaikki arvostelut ja raportit tallennetaan tekstitiedostoina, XML- , HTML- , NBE- ja CSV - tiedostomuodoissa.

Tämä työkalu tukee PERL -perusasennusta , ja sitä voidaan käyttää Windows- , Mac- , Linux- ja UNIX - järjestelmissä. Se voi käyttää otsikoita, faviconeja(Headers) ja tiedostoja asennetun ohjelmiston tunnistamiseen. Se on hyvä tunkeutumistyökalu, joka tekee haavoittuvuuden testaamisesta helppoa kaikille uhreille tai kohteille.

Download Now13. Burp Suite

Tämän WiFi - hakkerointityökalun on kehittänyt PortSwigger Web Security , ja se on Java-pohjainen läpäisytestaustyökalu. Se auttaa sinua tunnistamaan langattomien verkkojen heikkoudet tai herkkyydet. Siitä on saatavana kolme versiota, eli yhteisöversio(Community) , ammattiversio ja yritysversio(Enterprise) , joista jokainen on hinnoiteltu eri tavalla tarpeidesi mukaan.

Yhteisöversio on saatavilla ilmaiseksi, kun taas ammattiversio maksaa 399 dollaria käyttäjää kohti vuodessa ja Enterprise - versio 3999 dollaria vuodessa. Ilmaisversiolla on itsessään rajoitettu toiminnallisuus, mutta se on riittävän hyvä käytettäväksi. Yhteisöversio on monipuolinen työkalusarja, jossa on tärkeitä manuaalisia työkaluja. Toimivuuden parantamiseksi voit kuitenkin asentaa BApps -nimiä lisäosia , jotka päivitetään korkeampiin versioihin, joissa on paranneltu toiminnallisuus korkeammalla hinnalla, kuten kussakin yllä olevassa versiossa on ilmoitettu.

Burp Suite WiFi -hakkerointityökalun(Burp Suite WiFi) eri ominaisuuksien joukossa se voi etsiä 100 laajalle levinnyt heikkoutta tai herkkyyttä. Voit jopa ajoittaa ja toistaa skannauksen. Se oli ensimmäinen työkalu, joka tarjosi Out-Of-Band Application Security Testing -testauksen ( OAST ).

Työkalu tarkistaa jokaisen heikkouden ja antaa yksityiskohtaisia neuvoja työkalun erityisesti raportoiduista heikkouksista. Se palvelee myös CI- tai jatkuvan integroinnin(Continuous Integration) testausta. Kaiken kaikkiaan se on hyvä verkkoturvallisuuden testaustyökalu.

Download Now14. Johannes Viiltäjä

John the Ripper on avoimen lähdekoodin ilmainen WiFi - hakkerointityökalu salasanan murtamiseen. Tällä työkalulla on taito yhdistää useita salasanojen purkutyökaluja yhdeksi paketiksi, mikä tekee siitä yhden hakkereiden suosituimmista murtotyökaluista.

Se suorittaa sanakirjahyökkäyksiä ja voi myös tehdä siihen tarvittavia muutoksia salasanan murtamisen mahdollistamiseksi. Nämä muutokset voivat olla yhden hyökkäyksen tilassa muokkaamalla asiaan liittyvää selkeää tekstiä (kuten käyttäjätunnusta salatulla salasanalla) tai tarkistamalla muunnelmia hajautusarvoja vastaan.

Se käyttää myös Brute force -tilaa salasanojen murtamiseen. Se palvelee tätä menetelmää niille salasanoille, jotka eivät näy sanaston sanalistoissa, mutta niiden murtaminen kestää kauemmin.

Se suunniteltiin alun perin UNIX - käyttöjärjestelmälle heikkojen UNIX - salasanojen havaitsemiseen. Tämä työkalu tukee viittätoista eri käyttöjärjestelmää, joihin kuuluu yksitoista eri versiota UNIXista(UNIX) ja muista käyttöjärjestelmistä, kuten Windows , DOS , BeOS ja Open VMS .

Tämä työkalu tunnistaa automaattisesti salasanan hajautustyypit ja toimii muokattavana salasanan murtajana. Huomaamme, että tämä WiFi -hakkerointityökalu voi murtaa erityyppisiä salattuja salasanamuotoja, mukaan lukien hajautustyyppiset salaussalasanat, joita usein löytyy useista UNIX - versioista.

Tämä työkalu tunnetaan nopeudestaan, ja se on itse asiassa nopea salasanan murtotyökalu. Kuten sen nimi ehdottaa, se repii salasanan läpi ja murtaa sen auki hetkessä. Se voidaan ladata _John the Ripper -sivustolta.

Download Now15. Medusa

Kreikkalaisessa(Greek) mytologiassa nimi Medusa oli kreikkalaisen(Greek) jumaluuden Phorcyksen(Phorcys) tytär, joka kuvattiin siivekkäänä naisena, jolla oli käärmeet hiusten sijaan ja joka kirottiin muuttumaan kiveksi kuka tahansa, joka katsoi hänen silmiinsä.

Yllä olevassa yhteydessä yhden parhaiden WiFi - hakkerointityökalujen nimi näyttää melko harhaanjohtavalta. Foofus.net-verkkosivuston jäsenten suunnittelema työkalu on raa'an voiman hakkerointityökalu, joka on ladattavissa Internetistä. Medusa - hakkerointityökalu tukee useita etätodennusta tukevia palveluita .

Työkalu on suunniteltu niin, että se mahdollistaa säikeisiin perustuvan rinnakkaistestauksen, joka on automaattinen ohjelmistotestausprosessi, joka voi käynnistää useita testejä useita isäntiä, käyttäjiä tai salasanoja vastaan samanaikaisesti varmistaakseen tietyn tehtävän keskeiset toiminnalliset ominaisuudet. Tämän testin tarkoituksena on säästää aikaa.

Toinen tämän työkalun keskeinen ominaisuus on sen joustava käyttäjäsyöttö, jossa kohdesyöte voidaan määrittää eri tavoin. Jokainen syöte voi olla joko yksi syöttö tai useita syötteitä yhdessä tiedostossa, mikä antaa käyttäjälle joustavuuden luoda mukautuksia ja pikakuvakkeita suorituskykynsä nopeuttamiseksi.

Tätä karkeaa hakkerointityökalua käytettäessä sen ydinsovelluksia ei tarvitse muokata raa'an voiman hyökkäyksien palveluluettelon täydentämiseksi. Laitteessa kaikki palvelumoduulit ovat itsenäisinä .mod- tiedostoina, mikä tekee siitä modulaarisen suunnittelusovelluksen.

Download Now16. Vihainen IP-skanneri

Se on yksi parhaista Wifi-hakkerointityökaluista PC:lle IP-osoitteiden ja porttien skannaamiseen. Se voi skannata sekä paikallisia verkkoja että Internetiä. WiFi -hakkerointityökalun käyttö on ilmaista , ja se ei vaadi asennusta, minkä ansiosta se voidaan vaivattomasti kopioida ja käyttää missä tahansa.

Tämä monialustainen ohjelmisto voi tukea useita ohjelmistoalustoja, jotka voivat olla käyttöjärjestelmiä, kuten Blackberry , Android ja iOS älypuhelimille ja tablet-tietokoneille, tai monialustaisia ohjelmia, kuten Microsoft Windows , Java , Linux , macOS, Solaris jne.

Angry IP Scanner(Angry IP Scanner) -sovellus mahdollistaa komentoriviliittymän ( CLI ), tekstipohjaisen käyttöliittymän, jota käytetään tietokonetiedostojen katseluun ja hallintaan. Tämän kevyen sovelluksen on kirjoittanut ja ylläpitänyt Anton Keks , ohjelmistoasiantuntija, ohjelmistokehitysorganisaation osaomistaja.

Tämä työkalu voi tallentaa ja viedä tulokset useissa muodoissa, kuten CSV , TXT , XML jne. Voit myös tallentaa missä tahansa muodossa tällä työkalulla tai käyttää tietoja satunnaisesti, tapahtumasarjaa ei ole ja voit hypätä suoraan pisteestä A pisteeseen Z käymättä läpi oikeaa sekvenssiä.

Skannaustyökalu yksinkertaisesti pingtaa jokaisen IP-osoitteen lähettämällä signaalin määrittääkseen jokaisen IP-osoitteen tilan, selvittääkseen isäntänimen, skannausportit jne. Näin kustakin isännästä kerättyjä tietoja voidaan sitten laajentaa yhteen tai useampaan kappaleeseen selittääkseen kaikki monimutkaiset lisäosien avulla.

Tämä työkalu käyttää erillistä skannaussäiettä jokaiselle IP-osoitteelle, joka on skannattu käyttämällä monisäikeistä lähestymistapaa skannausnopeuden lisäämiseksi. Tämä työkalu mahdollistaa monien tiedonhakijien kanssa uusia ominaisuuksia ja toimintoja parantaakseen sen suorituskykyä. Se on kaiken kaikkiaan hyvä työkalu, jolla on useita ominaisuuksia käyttäjilleen.

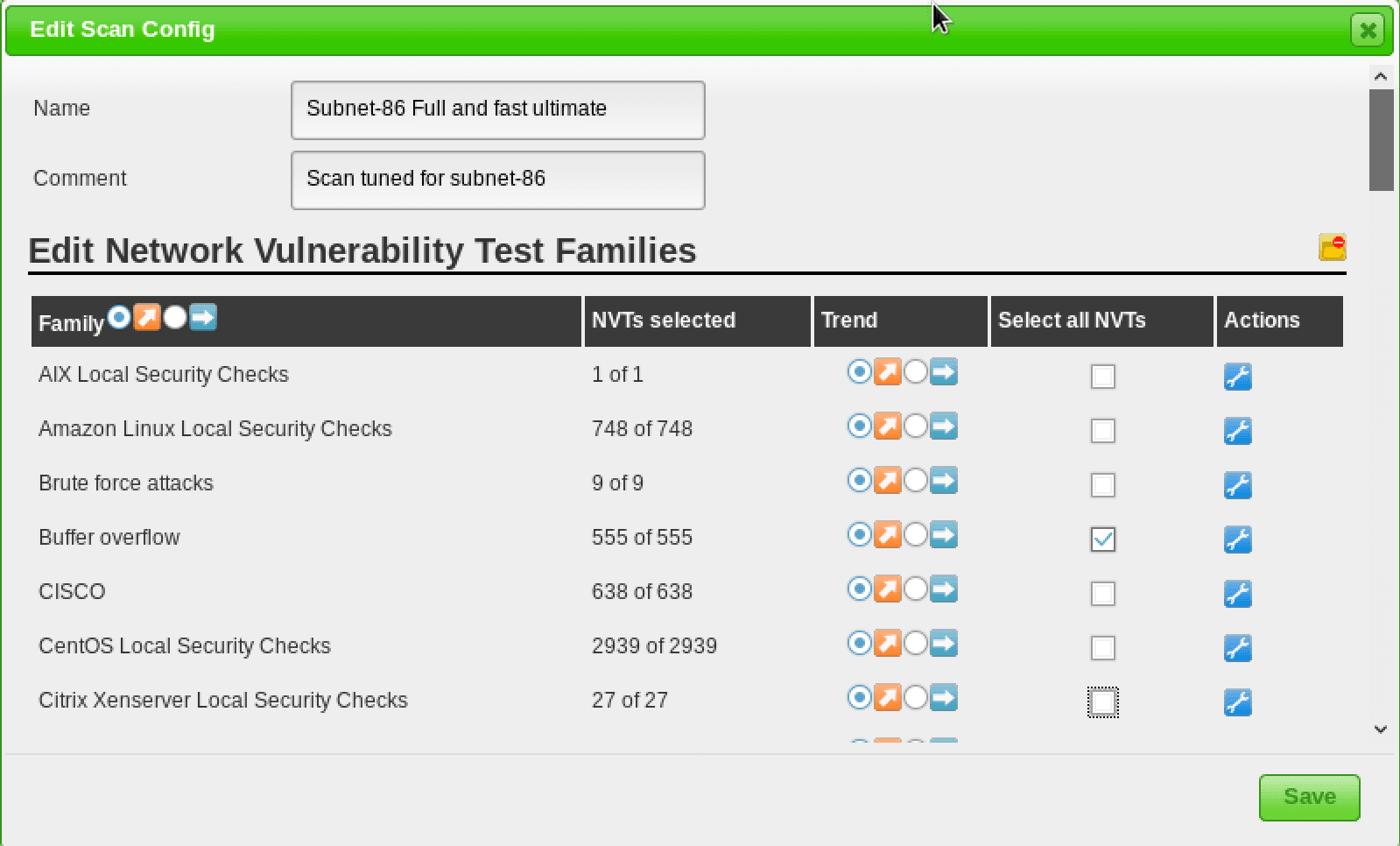

Download Now17. OpenVas

Tunnettu kattava haavoittuvuuden arviointimenettely tunnetaan myös vanhalla nimellä "Nessus". Se on avoimen lähdekoodin järjestelmä, joka voi havaita minkä tahansa isännän tietoturvaongelmat, olipa kyseessä palvelin tai verkkolaite, kuten tietokoneet, kannettavat tietokoneet, älypuhelimet jne.

Kuten todettiin, tämän työkalun ensisijainen tehtävä on suorittaa yksityiskohtainen tarkistus alkaen IP-osoitteen portin skannauksesta sen havaitsemiseksi, kuunteleeko joku kirjoittamaasi. Jos kuuntelu havaitaan, niiden haavoittuvuudet testataan ja tulokset kootaan raportiksi tarvittavia toimia varten.

OpenVAS-hakkerointityökalu(OpenVAS Hacking Tool) voi skannata useita isäntiä samanaikaisesti ja voi pysäyttää, keskeyttää ja jatkaa tarkistustehtäviä. Se voi suorittaa yli 50 000 herkkyystestiä ja näyttää tulokset pelkkänä tekstinä, XML- , HTML- tai lateksimuodossa.

Tämä työkalu suosii väärän positiivista hallintaa ja väärän positiivisen viestien lähettäminen postituslistalleen antaa välittömän palautteen. Se voi myös ajoittaa skannauksia, siinä on tehokas komentorivikäyttöliittymä ja yhdistetty Nagios - valvontaohjelmisto grafiikan ja tilastojen luontimenetelmien lisäksi. Tämä työkalu tukee Linux- , UNIX- ja Windows -käyttöjärjestelmiä.

Koska tämä työkalu on tehokas verkkopohjainen käyttöliittymä, se on erittäin suosittu järjestelmänvalvojien, kehittäjien ja sertifioitujen tietojärjestelmien sekä turvallisuusalan ammattilaisten keskuudessa. Näiden asiantuntijoiden tärkein tehtävä on havaita, ehkäistä dokumentteja ja torjua digitaaliseen tietoon kohdistuvia uhkia.

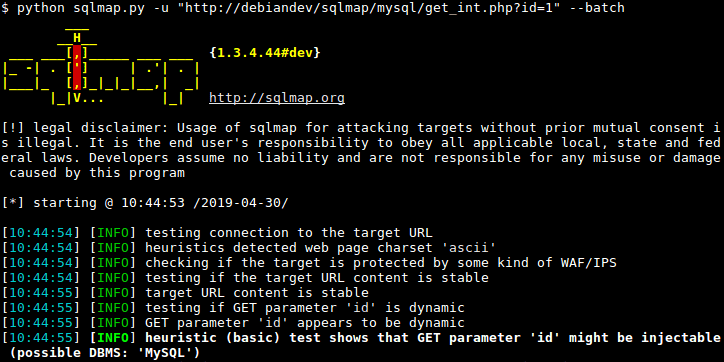

Download Now18. SQL-kartta

SQL Map -työkalu on avoimen lähdekoodin python - ohjelmisto, joka mahdollistaa automaattisesti SQL -injektiovirheiden havaitsemisen ja hyödyntämisen sekä tietokantapalvelimien haltuunoton. SQL Injection -hyökkäykset ovat yksi vanhimmista, levinneimmistä ja erittäin vaarallisimmista verkkosovellusriskeistä.

On olemassa erilaisia SQL-injektiohyökkäyksiä(SQL Injection) , kuten kaistan sisäinen SQLi(SQLi) , sokea SQLi ja kaistan ulkopuolinen SQLi(SQLi) . SQL - injektio tapahtuu, kun tietämättäsi kysyt ja suoritat käyttäjän syötteen, kuten käyttäjänimen tai käyttäjätunnuksen, yksinkertaisen nimen/tunnuksen sijaan tietokannassasi.

SQL -injektiomenetelmää käyttävät hakkerit voivat ohittaa kaikki tietoturvatoimenpiteet verkkosovelluksissa käyttämällä SQL - tietokantaa, kuten MySQL , Oracle , SQL Server tai muita, ja palauttaa kaiken sisällön, kuten henkilötiedot, liikesalaisuudet, immateriaalioikeudet, kaikki muut tiedot ja jopa lisätä , muokata tai poistaa tietueita tietokannasta.

Hakkerit käyttävät myös sanakirjapohjaisia salasanojen murtotekniikoita ja voivat myös ryhtyä käyttäjien luettelointihyökkäykseen käyttämällä raa'an voiman tekniikoita verkkosovellusten heikkouksiin. Tätä menetelmää käytetään kelvollisen käyttäjänimen palauttamiseen verkkosovelluksesta tai silloin, kun käyttäjän todennus vaaditaan.

Voit myös tallentaa tietosi tietokantaasi, joka tunnetaan mysqldump-työkaluna. Tätä työkalua käytetään tietokannan varmuuskopiointiin, jotta sen sisältö voidaan palauttaa tietojen katoamisen yhteydessä, ja se sijaitsee MySQL - asennushakemiston juuri/bin hakemistossa. Se mahdollistaa tietojesi varmuuskopioinnin luomalla tekstitiedoston, joka sisältää SQL -lauseita, jotka voivat luoda tietokannat uudelleen nyt tai alusta.

Download Now19. Tunkeilija

Tunkeutuja on pilvipohjainen haavoittuvuuksien skanneri, jonka ovat rakentaneet kokeneet tietoturva-ammattilaiset. Tämä hakkerointityökalu paikantaa digitaalisen infrastruktuurisi kyberturvallisuuden heikkoudet välttääkseen kalliit tietomurrot. Tunkeilija yhdistyy myös suurten pilvipalveluntarjoajien, kuten Slackin(Slack) ja Jiran(Jira) , kanssa projektin seurantaa varten.

Tässä järjestelmässä on saatavilla yli 9000 turvatarkistusta, jotka ovat käytettävissä kaikentyyppisille ja -kokoisille yrityksille, jotka ovat kiinnostuneita voittamaan kyberturvallisuutensa heikkoudet. Tarkistuksen aikana se pyrkii tunnistamaan virheelliset suojausasetukset ja poistamaan virheet näiden suojaustoimintojen suorittamisessa.

Se valvoo myös yleisiä verkkosovelluskiistat, kuten SQL -injektio ja sivustojen välinen komentosarja, jotta voit tehdä työsi ilman pelkoa siitä, että kukaan repii työhösi ja katkaisee sen. Se toimii ennakoivasti järjestelmässäsi, tarkistaa mahdolliset uusimmat riskit ja poistaa ne korjaustoimenpiteiden avulla, jotta voit jatkaa työskentelyäsi rauhallisesti.

Joten mitä eroa on hakkerin ja tunkeilijan välillä? Heidän päämääränsä tai päämääränsä on murtaa heikommat verkkoturvajärjestelmät varastaakseen tietoja. Hakkeri on ohjelmointitaidon päällikkö murtautua ohjelmiin, jotka toimivat ja joita voidaan kutsua "tietokonerikollisiksi", kun taas tunkeilijat ovat niitä, jotka jatkuvan verkkoskannausohjelmansa kautta ovat tietoisia järjestelmän ja verkkojen heikkouksista ja lopulta hyödyntävät niitä. ne murtautuvat verkkoihin ja tietojärjestelmiin.

Download Now20. Maltego

Maltego on työkalu linkkien analysointiin ja tiedon louhintaan, jonka avulla voit paikantaa verkon heikkoja kohtia ja poikkeavuuksia. Se toimii reaaliaikaisessa tiedon louhinnassa ja tiedonkeruussa. Se on saatavana kolmessa versiossa.

Maltego CE , yhteisöversio, on saatavilla ilmaiseksi, kun taas Maltego classic on saatavana hintaan 999 dollaria, ja kolmas versio, Maltego XL , on saatavana hintaan 1 999 dollaria. Molemmat hinnoitellut versiot ovat saatavilla pöytätietokoneiden käyttäjille. Verkkopalvelimelle on olemassa toinen Maltegon tuote ,(Maltego) nimittäin CTAS , ITDS ja Comms , joka sisältää koulutuksen ja jonka alkuhinta on 40 000 dollaria.

Suositus: (Recommended: )15 parasta WiFi-hakkerointisovellusta Androidille (2020)(15 Best WiFi Hacking Apps For Android (2020))

Tämä työkalu tarjoaa tietoa solmupohjaisista graafisista malleista, kun taas Maltego XL voi työskennellä suurten kaavioiden kanssa, tarjoten graafisia kuvia, jotka korostavat verkon heikkouksia ja poikkeavuuksia, mikä mahdollistaa helpon hakkeroinnin käyttämällä korostettuja herkkyyskohtia. Tämä työkalu tukee Windows- , Linux- ja Mac- (Mac Operating) käyttöjärjestelmiä(Systems) .

Maltego tarjoaa myös online-koulutuskurssin, ja sinulla on kolme kuukautta aikaa suorittaa kurssi, jonka aikana sinulla on oikeus käyttää kaikkia uusia videoita ja päivityksiä. Kun olet suorittanut kaikki harjoitukset ja oppitunnit, saat Maltegon(Maltego) osallistumistodistuksen .

Download NowSiinä kaikki, toivomme, että tämä luettelo 20 parhaasta WiFi-hakkerointityökalusta Windows 10 -tietokoneelle oli hyödyllinen(20 best WiFi hacking tools for Windows 10 PC was helpful) . Nyt voit käyttää langatonta verkkoa tietämättä sen salasanaa, periaatteessa oppimistarkoituksiin. Salasanan murtautumisaika voi vaihdella salasanojen monimutkaisuuden ja pituuden mukaan. Huomaa(Please) , että langattomien verkkojen hakkerointi luvattoman pääsyn saamiseksi on tietoverkkorikos, ja on suositeltavaa pidättäytyä tekemästä niin, koska se voi johtaa oikeudellisiin komplikaatioihin ja riskeihin.

Related posts

15 parasta WiFi-hakkerointisovellusta Androidille (2022)

18 parasta työkalua hakkerointiin 2022

Parhaat ilmaiset WiFi-verkkoskannerityökalut Windows 11/10:lle

Parhaat WiFi-analysaattorisovellukset Windowsille, iOS:lle, macOS:lle ja Androidille

WiFi-historian tai WLAN-raportin luominen Windows 10:ssä

Top 10 parasta torrent-sivustoa 2022

6 parasta kuvankäsittelysovellusta Windows 10:lle?

Ilmainen Scan WiFi & Channel Scanner -ohjelmisto Windowsille

10 parasta julkista DNS-palvelinta vuonna 2022: vertailu ja arvostelu

6 parasta tapaa korjata "steamui.dll-tiedoston lataus epäonnistui" -virhe

Paras ilmainen Team Chat -ohjelmisto Windows 10:lle

15 parasta tiedostojen pakkaustyökalua Windowsille

Parhaat File Explorerin vinkit ja temput Windows 10:lle

5 parasta Amazonin hintaseurantatyökalua vuonna 2022

Tallennettujen WiFi-salasanojen tarkasteleminen Windows 7-, 8- ja 10-käyttöjärjestelmissä

5 parasta kiinalaisen Kodi-elokuvan lisäosaa 2022

6 parasta ilmaista Windows 11/10 -korjaustyökalua

7-Zip vs WinZip vs WinRAR (paras tiedostojen pakkaustyökalu)

15 parasta saatavilla olevaa uTorrent-vaihtoehtoa

Parhaat MD5 Hash Checker -työkalut Windows 11/10:lle